IT-Sicherheit und Software Security

Sicherheit oder Security betrifft heute jede Applikation, da nahezu jede Applikation, jeder Service oder jedes Feature aus dem Internet erreichbar ist. Somit ist jedes System ein potenzielles Einfallstor und damit ein potenzielles Sicherheitsrisiko.

Seit gut 30 Jahren unterstützen wir unsere Kunden mit unserem Know-how im regulatorischen Umfeld auf dem Gebiet der Cybersecurity. Profitieren Sie von unserer Expertise, die dafür notwendigen Normen, Regelwerke und Prozesse verstehen und einhalten zu können. Wir bieten für Ihr Business ein etabliertes und standardisiertes Verfahren, die IT-Sicherheit und Software Security Ihrer Systeme festzustellen, Lücken zu schließen und zuverlässig aufrechtzuerhalten.

IT-Sicherheit und Software Security

Sicherheit oder Security betrifft heute jede Applikation, da nahezu jede Applikation, jeder Service oder jedes Feature aus dem Internet erreichbar ist. Somit ist jedes System ein potenzielles Einfallstor und damit ein potenzielles Sicherheitsrisiko.

Seit gut 30 Jahren unterstützen wir unsere Kunden mit unserem Know-how im regulatorischen Umfeld auf dem Gebiet der Cybersecurity. Profitieren Sie von unserer Expertise, die dafür notwendigen Normen, Regelwerke und Prozesse verstehen und einhalten zu können. Wir bieten für Ihr Business ein etabliertes und standardisiertes Verfahren, die IT-Sicherheit und Software Security Ihrer Systeme festzustellen, Lücken zu schließen und zuverlässig aufrechtzuerhalten.

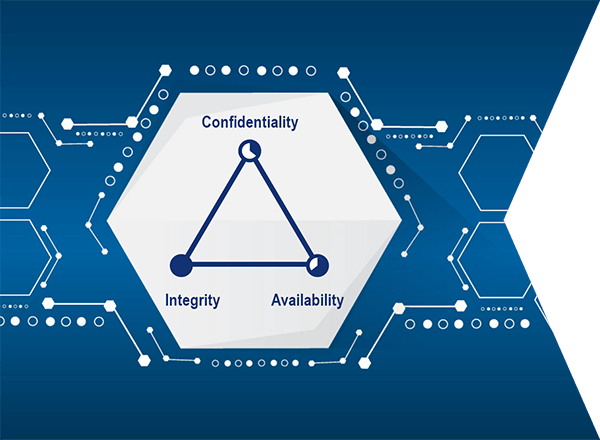

Das C.I.A.-Prinzip:

Worum geht es bei der IT-Sicherheit?

- C – Confidentiality (Vertraulichkeit)

Informationen dürfen nur von autorisierten Benutzern eingesehen werden - I – Integrity (Integrität)

Daten dürfen nicht unerlaubt oder unbemerkt verändert werden. - A – Availability (Verfügbarkeit)

Die Daten müssen jederzeit verfügbar sein.

Software Security im Entwicklungsprozess

Worum geht es vor allem im Entwicklungsprozess? Security & Safety muss von Anfang an im gesamten Entwicklungsprozess sichergestellt werden.

Dabei kommet vor allem darauf an:

Zu schützende Assets bestimmen

- Threat Modellierung durchführen

- Sicheres Design entwerfen

- Statische und dynamische Security-Tests durchführen

Normen und Standards (Auszug)

ISO/IEC

- ISO/IEC 27001 und ISO/IEC 27002

- IEC 62443–3‑3

- DIN EN ISO 13485 und DIN EN ISO 14971

- ISO/SAE FDIS 21434

FDA

- FDA 21 CFR 820, FDA – General Principles of Software Validation

- FDA – Content of Premarket Submissions for Management of Cybersecurity in Medical Devices (Draft)

Automotive

- UNECE WP.29

- ISO/SAE FDIS 21434

- Automotive SPICE for Cybersecurity

Sonstige

- ANSI/UL 2900–1, UL 2900–2‑1

- Cobit 5

- CVSS

Schwerpunkt ist hierbei das Management und der Nachweis von vollständiger Sicherheit: Dokumentationen, Prozesstreue und Sicherstellung durch Testabdeckung.

Die Qualifizierung und Validierung von Entwicklungsumgebungen und Werkzeugketten – speziell für Continuous Integration / Continuous Deployment – erleichtern wir Ihnen durch einen Methodenkoffer sowie durch Automatisierung und Tool-Unterstützung.

Wir machen Digitalisierung – aber sicher!

Sie benötigen eine Beratung?

Wir haben den passenden Experten für Ihr Projekt, der Sie mit Spezial-Know-how und Expertise auf dem Gebiet Cybersecurity.

IT-Sicherheit und Software Security Step by Step

Wie gehen wir vor und was können Sie von uns erwarten? Unser Vorgehen besteht aus vier Schritten:

Security Requirements

(Regulatorische Maßnahmen)

- Analyse der Stakeholder

- Analyse der Schnittstellen

- Analyse relevanter Normen und Gesetze

Threat Detection

(Konstruktive Maßnahmen)

- System-Analyse/-Design

- Prozess-Analyse/-Design

- Threat-Analyse/-Design

Security Testing

(Destruktive Maßnahmen)

- Code Inspection

- Penetration Testing

- System Hacking

Threat Avoidance

(Optimierende Maßnahmen)

- System Hardening

- Supply Chain Management und 3rd Party Software

Proving the sepp.med Product Cybersecurity

Cybersecurity Assessment:

- Security Requirements

- Threat Detection

- Security Testing

- Threat avoidance

System Engineering Quality:

- Testdesign

- Testerstellung

- Testdurchführung

Normen und Regularien:

- Fullfillment of Documentation & Tracing Requirements

- Validierung der Security & Development Toolchain

- Unabhängig vom Entwicklungsmodell nachweisen und nachhalten

Es gibt sechs Kategorien von Risiken für die IT-Sicherheit

- Spoofing – Diebstahl der Identität

- Tampering – Verfälschung von Daten

- Repudiation – Abstreiten einer Aktion

- Information Disclosure – Veröffentlichung von Informationen

- Denial of Service – Blockade des Dienstes

- Elevation of Privilege – Erschleichen von höheren Rechten

Um bei all diesen Fachbegriffen, regulatorischen Vorgaben und Gefahren für Ihr Unternehmen den Überblick zu behalten, begleiten wir Sie gerne bis zum Audit oder der Zertifizierung. Mit unseren Schulungen und Trainings sorgen wir dafür, dass Sie die passenden Antworten auf alle Fragen haben:

- Zertifizierte Schulungen

- Passgenaue Workshops

- Beratung und Training

Profitieren Sie von unseren Experten und einer Auswahl der Best Practices für die Umsetzung

OWASP (Open Web Application Security Project)

- Top 10

- Security Testing Guide

- STIGs (Security Technical Implementation Guides)

NIST Special Publication 800–53:

Security and Privacy Controls for Federal Information Systems and OrganizationsANSI/NEMA HN 1–2019:

Manufacturer Disclosure Statement for Medical Device SecuritySecurity-Anforderungen nach DoD

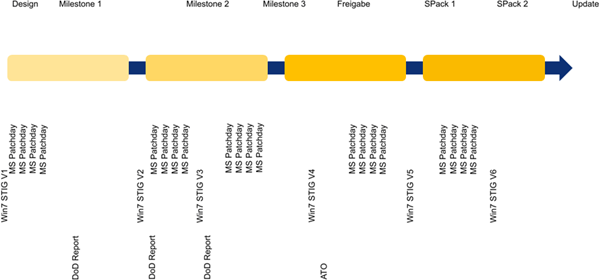

sepp.med Security Pathways – Product Cybersecurity

Cybersecurity und Medizinprodukte

- Cybersecurity ist gesetzlich gefordert.

- Es gibt nicht die EINE Norm, die es zu erfüllen gilt.

- Dafür gibt es zunehmend mehr Leitlinien.

- Die FDA ist Vorreiter in diesem Thema.

Die US-amerikanische Food and Drug Administration (FDA) stellt einen Leitfaden zur Verfügung mit Empfehlungen zum Umgang mit Cybersecurity-Schwachstellen bei Medizinprodukten. Hersteller werden dazu angehalten, sich während des gesamten Produktlebenszyklus mit dem Thema Cybersicherheit zu befassen. Dies resultiert daraus, dass bereits eine große Anzahl an medizinischen Produkten vernetzt sind und somit anfällig für Cybersecurity-Bedrohungen sein können.

Ein Angriff auf medizinische Geräte kann für Patienten ein Gesundheitsrisiko darstellen. Deshalb ist es erforderlich einen angemessenen Schutz vor solchen Angriffen zu gewährleisten. Hierfür werden routinemäßig „Routine-Updates und Patches“ zur Behebung derjenigen Schwachstellen, die mit für Patientenschäden verbunden sind, zur Verfügung gestellt.

Bausteine für FDA-konforme Zulassung

Cybersecurity Assessment

- Security Requirements

- Threat Detection

- Security Testing

- Threat Avoidance

System Engineering Quality

- Testdesign

- Testerstellung

- Testdurchführung

- Supply Chain Assessment

- Fremd-Code und Zulieferer-Management

- Fullfillment of Documentation & Tracing Requirements

- Validierung der Security & Development Toolchain

- Unabhängig vom Entwicklungsmodell

Cybersecurity und Automotive

Ein Fahrzeug ist heutzutage im Prinzip ein „Konglomerat von permanent mit dem Internet verbundenen Geräten auf Rädern“ und somit anfällig für Cybersecurity-Bedrohungen. Ein Angriff auf Steuergeräte und Software im Fahrzeug stellt für die Insassen und das Umfeld ein (Gesundheits-)Risiko dar. Daher sind OEMs und Zulieferer dazu verpflichtet, sich während des gesamten Produktlebenszyklus mit diesem Thema zu befassen.

- Die maßgeblichen Normen und Standards in diesem Kontext sind die UNECE WP.29 und die ISO/SAE FDIS 21434.

- Die Arbeitsgruppe der WP.29 befasst sich neben anderen Themen mit der Fahrzeugsicherheit. Die Einhaltung der UNECE WP.29 ist hierbei verbindlich für die internationale Zulassung von Fahrzeugen.

- Die ISO/SAE FDIS 21434 fokussiert darauf, die Minimalkriterien für Cybersecurity Engineering im Automotive-Bereich – über den gesamten Produktlebenszyklus – zu definieren.

- Analog zu A- und M‑SPICE ist ein Prozess-Assessment-Modell im Entwurf verfügbar, das die Themen Risikomanagement und Produktentwicklung aus der ISO 21434 adressiert.

Bausteine für SPICE-konforme Zulassung

Cybersecurity Assessment

- Risk Management

- System Engineering Assessment

- Cybersecurity Engineering

- Supply Chain Assessment

- Fremd-Code und Zulieferer-Management

- Fullfillment of Documentation & Tracing Requirements

- Validierung der Security & Development Toolchain

- Unabhängig vom Entwicklungsmodell

Erfolgreiche Projekte:

Erkunden Sie unsere Customer Journeys

Jedes einzelne Projekt hat seine eigene Erfolgsgeschichte – mit vielen großartigen persönlichen und unternehmerischen Erfahrungen, die uns zu dem machen, was wir heute sind. Danke an unsere Kunden für ihr Vertrauen.

Wobei dürfen wir Sie unterstützen?

Profitieren Sie von der Expertise unserer Experten.

„Der erste Schritt ist der Wichtigste.

Sprechen Sie mich an!“Tel.: +49 9195 931–253